Dernières actualités

Déployer CSP : une approche en 5 étapes

Articledéveloppement

Peut-être avez-vous vu cette règle chez Opquast ou dans d'autres bonnes crèmeries (ici même, dans le tour d’horizon sur HTTPS et les en-têtes de sécurité)…Nico3333fr5 commentaires

Anticiper et écrire facilement les contenus pour un projet web réussi

Articleweb

La création ou la refonte d’un site internet implique souvent un challenge majeur : rédiger les contenus. Que ce soient les textes, les images et les…Hiu1 commentaires

L'art des animations d'entrée avec CSS @starting-style

Tutorielcss

La règle @starting-style est une règle conditionnelle (at-rule) qui permet de définir l'état initial d'un élément avant qu'une transition ou une animation…Raphael2 commentaires

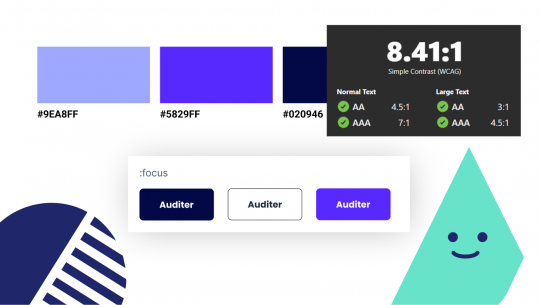

Priorité à l'accessibilité : pour des maquettes inclusives

Articledesign

Dans la création de maquettes graphiques, l'accessibilité ne doit pas être une étape supplémentaire en fin de projet, mais une considération intégrée…Lisa

La notion d'origine web et CORS

Articledéveloppement

La notion d'origine est un concept fondamental dans le développement web, en particulier pour la sécurité et la gestion des ressources. Elle est essentielle…Rodolphe

Analyser du code PHP avec PHPStan

Articledéveloppement

PHPStan est un outil d’analyse statique de code PHP assez simple à utiliser. Si vous développez des petits ou moyens projets, par exemple des sites WordPress…Rodolphe

Les Animations liées au scroll avec CSS

Articlecss

Les animations liées au scroll (ou scroll-driven animations) constituent une nouvelle fonctionnalité CSS permettant de synchroniser des animations avec…Raphael

Revue de la définition du support des navigateurs

Articleweb

Il a toujours été complexe de définir avec précision un niveau de support navigateur dans les projets web, d'autant plus avec la variété des plateformes…Rodolphe

Les import maps en JavaScript

Articlejavascript

Les import maps sont une fonctionnalité moderne de JavaScript qui permet de contrôler comment le navigateur résout les imports de modules. Vous avez sûrement…Rodolphe2 commentaires

Mermaid : diagrammes, schémas et graphiques dans markdown

Astuceformats

Mermaid est un langage qui permet de créer des diagrammes dynamiques directement dans des fichiers Markdown c'est à dire en mode texte. Il est très utile…Rodolphe4 commentaires

URL, URI, URN, quelles différences ?

Articleweb

Tout le monde connaît désormamis le terme "URL" pour désigner une adresse sur le web. Bien que certains navigateurs tentent de la simplifier au maximum…Rodolphe

IA : Interroger un LLM en JavaScript avec Ollama

Tutorieljavascript

Nous n'avons pas fini d'entendre parler de les LLM (grands modèles de langages) et de l'Intelligence Artificielle. Outre les sytèmes en ligne (souvent…Rodolphe

Proposer une actualité

Voir tous les sujets et catégories